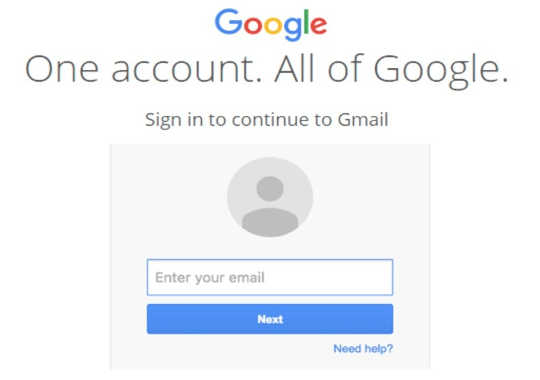

Uma página de login do Google falsa e estranhamente precisa. Emma Williams, CC BY-ND

Uma página de login do Google falsa e estranhamente precisa. Emma Williams, CC BY-ND

Empresas são bombardeadas com golpes de phishing todos os dias. Em uma pesquisa recente com mais de profissionais de segurança cibernética 500 em todo o mundo, 76% relatado que sua organização foi vítima de um ataque de phishing no 2016. ![]()

Esses golpes assumem a forma de e-mails que tentam persuadir os funcionários a fazer download de anexos maliciosos, clicar em links desonestos ou fornecer detalhes pessoais ou outros dados confidenciais. Uma campanha direcionada de e-mail de phishing "spear" foi acusada de instigar o recente ataque cibernético que causou grande falta de energia na Ucrânia.

Ainda mais preocupante, os ataques de phishing são agora a forma mais popular de fornecer ransomware para a rede de uma organização. Este é um tipo de software que normalmente criptografa arquivos ou bloqueia as telas do computador até que um resgate seja pago. Os montantes exigidos são geralmente muito pequeno, o que significa que muitas organizações simplesmente pagarão o resgate sem, é claro, qualquer garantia de que seus sistemas serão desbloqueados. Diante desses ataques de phishing, os funcionários se tornaram linha de frente da segurança cibernética. Reduzir sua vulnerabilidade a e-mails de phishing, portanto, tornou-se um desafio crítico para as empresas.

Problemas disciplinares

Enquanto as organizações lutam para conter a ameaça, uma ideia que está ganhando força é o uso potencial de procedimentos disciplinares contra funcionários que clicam em e-mails de phishing. Isso vai desde a conclusão de um treinamento adicional até uma ação disciplinar formal, especialmente para os chamados "clickers repetidos" (pessoas que respondem a e-mails de phishing mais de uma vez). Eles representam um ponto fraco particular na segurança cibernética.

Isso não é necessário - nem, de fato, é uma boa ideia. Para começar, ainda não entendemos o que faz com que as pessoas respondam a e-mails de phishing em primeiro lugar. A pesquisa está apenas arranhando a superfície do motivo pelo qual as pessoas podem responder a elas. Hábitos de e-mail, ambiente de trabalho cultura e normas, o grau de conhecimento que um indivíduo tem, se um funcionário está distraído ou sob um alto grau de pressão - existe compreensão variada dos riscos onlineTudo isso pode influenciar se as pessoas podem identificar um e-mail de phishing em um determinado ponto no tempo.

Infelizmente, isso significa que ainda há mais perguntas do que respostas. Alguns cargos são mais vulneráveis devido aos tipos de tarefas em que eles se envolvem? O treinamento é eficaz para educar os funcionários sobre os riscos de ataques de phishing? Os funcionários são capazes de priorizar a segurança em relação a outras demandas do local de trabalho quando necessário? Entre essas incógnitas, o foco em uma abordagem disciplinar parece prematuro e corre o risco de afastar outros esforços que possam ser mais eficazes.

Ataques de phishing direcionados também estão se tornando cada vez mais sofisticados e difíceis de detectar, mesmo para usuários técnicos. Ataques recentes (em PayPal e Google, por exemplo) demonstram isso.

Agora é incrivelmente fácil criar um e-mail fraudulento que pareça muito semelhante, se não quase idêntico, a um legítimo. Endereços de e-mail falsificados, a incorporação de logotipos precisos, layouts corretos e assinaturas de e-mail podem dificultar a distinção entre um e-mail de phishing e um genuíno.

Mantenha a calma e continue

Os phishers também são muito bons criando cenários que maximizam a probabilidade de as pessoas responderem. Eles incutem uma sensação de pânico e urgência por coisas como imitar figuras de autoridade dentro de uma organização para criar uma sensação de crise. Ou eles se concentram no potencial impacto negativo de não responder. Quando reconhecemos a crescente sofisticação demonstrada no arsenal do phisher, torna-se mais difícil justificar a penalização de funcionários por serem vítimas de seus truques.

Ataques de phishing simulados são frequentemente usados como uma forma de aumentar a conscientização entre os funcionários. Embora tenha havido sugestões de melhores taxas de cliques seguindo tais programas, uma avaliação abrangente da gama de impactos potenciais sobre os funcionários está faltando. E algumas pesquisas Aponta o potencial que os funcionários simplesmente desistem de tentar lidar com a ameaça, uma vez que parece uma batalha perdida.

Uma cultura de culpa e vitimização também pode tornar os funcionários menos dispostos a admitir seus erros. Qualquer um desses resultados pode prejudicar o relacionamento entre o pessoal de segurança de uma organização e seus outros funcionários. Por sua vez, isso terá um impacto negativo na cultura de segurança da organização. Sugere um retorno a um papel autoritário para a segurança, que a pesquisa mostra é um passo para trás se quisermos envolver totalmente os funcionários em iniciativas de segurança.

Atenuar a exposição de uma organização a ataques de phishing representa um desafio complexo e em evolução. O recente #AskOutLoud campanha pelo governo australiano incentivar as pessoas a pedir uma segunda opinião quando recebem um e-mail suspeito é um bom exemplo de como esse desafio pode começar a ser resolvido. Encoraja a conversação e compartilha experiências. Usar essa abordagem pode garantir que os funcionários se sintam empoderados e incentivados a relatar suspeitas, um elemento vital na manutenção da segurança cibernética.

A pesquisa é remover filtragem que a segurança cibernética depende de um diálogo aberto, da participação dos funcionários no desenvolvimento de soluções e confiança entre o pessoal de segurança de uma organização e outros funcionários. Como diz o velho clichê: você é tão forte quanto o seu elo mais fraco. Portanto, é imperativo que todos os funcionários sejam apoiados para que sejam uma linha de frente eficaz na defesa de sua organização.

Sobre o autor

Emma Williams, pesquisadora, University of Bath e Debi Ashenden, professor de segurança cibernética, Universidade de Portsmouth

Este artigo foi originalmente publicado em A Conversação. Leia o artigo original.

Livros relacionados

at InnerSelf Market e Amazon