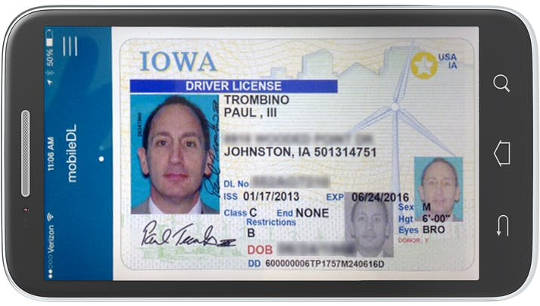

Um smartphone é uma forma digital de identificação para muitos aplicativos e serviços. Departamento de Transportes de Iowa

Os smartphones armazenam seu e-mail, suas fotos e seu calendário. Eles fornecem acesso a sites de mídia social on-line, como o Facebook e o Twitter, e até mesmo suas contas bancárias e de cartão de crédito. E são chaves para algo ainda mais privado e precioso - sua identidade digital.

Através do seu papel em sistemas de autenticação de dois fatores, o mais comumente usado método seguro de proteção de identidade digitalos smartphones tornaram-se essenciais para identificar pessoas on-line e off-line. Se os dados e aplicativos em smartphones não são seguros, isso representa uma ameaça para as identidades das pessoas, o que permite que invasores posam como alvos em redes sociais, e-mail, comunicações no local de trabalho e outras contas on-line.

Recentemente, como 2012, o FBI recomendou o público proteger os dados de seus smartphones criptografando-o. Mais recentemente, porém, a agência tem fabricantes de telefones perguntados para fornecer uma maneira de entrar em dispositivos criptografados, o que a polícia chama de “acesso excepcionalO debate até agora se concentrou na privacidade dos dados, mas isso deixa de fora um aspecto vital da criptografia de smartphones: sua capacidade de proteger as identidades pessoais on-line das pessoas.

Como escrevi no meu livro recente, “Ouvindo In: Cybersecurity em uma idade insegura”, Fazer o que o FBI quer - tornar os telefones mais fáceis de serem desbloqueados - diminui necessariamente a segurança dos usuários. Um recente Estudo das Academias Nacionais de Ciências, Engenharia e Medicina, da qual participei, também alerta que facilitar o desbloqueio de telefones enfraquece potencialmente esse elemento-chave de proteger as identidades on-line das pessoas.

Recolher provas ou enfraquecer a segurança?

Nos últimos anos, a polícia buscou acesso aos smartphones dos suspeitos como parte das investigações criminais, e as empresas de tecnologia resistiram. A mais proeminente dessas situações surgiu na esteira do 2015 San Bernardino tiro em massa. Antes dos próprios atacantes serem mortos em um tiroteio, eles foram capazes de destruir seus computadores e telefones - exceto um, um iPhone bloqueado. O FBI queria o telefone descriptografado, mas preocupado que as tentativas fracassadas de quebrar os mecanismos de segurança da Apple possam fazer com que o telefone excluir todos os seus dados.

A agência levou a Apple ao tribunal, buscando forçar a empresa a escrever um software especial para evitar as proteções internas do telefone. A Apple resistiu, argumentando que o esforço do FBI era excessivo do governo que, se bem sucedido, diminuir a segurança de todos os usuários do iPhone - e, por extensão, de todos os usuários de smartphones.

O conflito foi resolvido quando o FBI pagou uma empresa de segurança cibernética para invadir o telefone - e encontrado nada de relevância para a investigação. Mas a agência permaneceu firme que os investigadores deveriam ter o que eles chamavam de “acesso excepcional"E o que os outros chamavam de"porta dos fundos”: Software embutido que permite à polícia descriptografar telefones bloqueados.

A importância da autenticação de dois fatores

A situação é não tão simples quanto o FBI sugere. Os telefones seguros fornecem barreiras às investigações policiais, mas também são um excelente componente da forte segurança cibernética. E dada a freqüência de ataques cibernéticos e a diversidade de seus alvos, isso é extremamente importante.

Em julho 2015, autoridades dos EUA anunciaram que ladrões cibernéticos tinham roubado os números da Previdência Social, informações de saúde e financeiras e outros dados privados 21.5 milhão de pessoas que havia solicitado autorizações de segurança federais do Escritório de Administração de Pessoal dos EUA. Em dezembro 2015, um ciberataque em três empresas de eletricidade na Ucrânia deixou um quarto de milhão de pessoas sem energia por seis horas. Em março 2016, inúmeros e-mails foram roubados do conta pessoal do Gmail de John Podesta, presidente da campanha presidencial de Hillary Clinton.

Em cada um desses casos, e muitos mais em todo o mundo desde, uma prática de segurança insatisfatória - proteger contas apenas por meio de senhas - permite que os malfeitores causem danos sérios. Quando credenciais de login são fáceis de quebrar, intrusos entram rapidamente - e podem passar despercebido por meses.

A tecnologia para proteger contas online está no bolso das pessoas. Usando um smartphone para executar um software chamado autenticação de dois fatores (ou segundo fator) torna o registro em contas on-line muito mais difícil para os malfeitores. O software no smartphone gera uma informação adicional que um usuário deve fornecer, além de um nome de usuário e senha, antes de poder fazer o login.

No momento, muitos proprietários de smartphones usam mensagens de texto como um segundo fator, mas isso não é bom o suficiente. Instituto Nacional de Padrões e Tecnologia dos EUA avisa que o envio de mensagens de texto é muito menos seguro que os aplicativos de autenticação: os atacantes podem interceptar textos ou até mesmo convencer uma empresa móvel a encaminhar a mensagem SMS para outro telefone. (Aconteceu com Ativistas russos, Ativista do Black Lives Matter DeRay Mckesson e outras.)

Uma versão mais segura é um aplicativo especializado, como Google Authenticator or Authy, que gera o que é chamado de senhas únicas baseadas em tempo. Quando um usuário deseja fazer login em um serviço, ele fornece um nome de usuário e uma senha e, em seguida, recebe uma solicitação para o código do aplicativo. Abrir o aplicativo revela um código de seis dígitos que muda a cada 30 segundos. Somente ao digitar isso, o usuário está realmente logado. Uma startup de Michigan chamada Duo torna isso ainda mais fácil: depois que um usuário digita um nome de usuário e senha, o sistema coloca o aplicativo Duo em seu telefone, permitindo que ela toque na tela para confirmar o login.

No entanto, esses aplicativos são tão seguros quanto o próprio telefone. Se um smartphone tiver pouca segurança, alguém que possua o dispositivo pode obter acesso às contas digitais de uma pessoa, mesmo bloqueando o proprietário. De fato, não muito tempo depois do lançamento do iPhone no 2007, hackers desenvolveram técnicas para invadir telefones perdidos e roubados. A Apple respondeu by construindo melhor segurança para o dados em seus telefones; estes são o mesmo conjunto de proteções que a lei agora está tentando desfazer.

Evitando o desastre

Usar um telefone como segundo fator na autenticação é conveniente: a maioria das pessoas carrega seus telefones o tempo todo e os aplicativos são fáceis de usar. E é seguro: os usuários percebem se o telefone está faltando, o que não acontece se uma senha for removida. Os telefones como autenticadores de segundo fator oferecem um grande aumento na segurança além dos nomes de usuários e senhas.

Se o Escritório de Gerenciamento de Pessoal estivesse usando a autenticação de segundo fator, esses registros de pessoal não teriam sido tão fáceis de elevar. Se as empresas de energia ucranianas estivessem usando autenticação de segundo fator para acessar as redes internas que controlam a distribuição de energia, os hackers teriam achado muito mais difícil interromper a rede elétrica em si. E se John Podesta tivesse usado a autenticação de segundo fator, os hackers russos não poderiam entrar em sua conta do Gmail, mesmo com sua senha.

O FBI se contradiz nesta importante questão. A agência tem sugeriu o uso público de autenticação de dois fatores e exige quando os policiais querem se conectar a sistemas de banco de dados da justiça criminal federal de um local inseguro, como um café ou até mesmo um carro da polícia. Mas o departamento quer tornar os smartphones mais fáceis de serem desbloqueados, enfraquecendo as proteções do sistema.

Sim, telefones que são difíceis de desbloquear impedem investigações. Mas isso erra uma história maior. O crime online está aumentando rapidamente e os ataques estão ficando mais sofisticados. Tornar os telefones fáceis para os investigadores desbloquearem prejudicará a melhor maneira de as pessoas comuns protegerem suas contas on-line. É um erro do FBI estar seguindo essa política.

Sobre o autor

Susan Landau, professora de Ciência da Computação, Direito e Diplomacia e Segurança Cibernética, Tufts University

Este artigo foi originalmente publicado em A Conversação. Leia o artigo original.

Livros deste Autor

at InnerSelf Market e Amazon