As práticas normais de segurança de TI podem não protegê-lo contra ataques maliciosos que entram no seu sistema através de dispositivos comuns, como chaves USB. Shutterstock

Se você administra uma empresa, provavelmente está preocupado com a segurança de TI. Talvez você invista em software antivírus, firewalls e atualizações regulares do sistema.

Infelizmente, essas medidas podem não protegê-lo contra ataques maliciosos que entram nos seus sistemas através de dispositivos comuns.

Na noite de sexta-feira, no dia 10 de outubro, o 24 Richard C. Schaeffer Jr, o principal oficial de proteção de sistemas da NSA, estava em uma reunião com o presidente dos EUA, George W. Bush, quando um assessor lhe deu uma nota. A nota foi breve e direta. Eles foram hackeados.

Como isso aconteceu? O culpado era um simples USB.

Ataques à cadeia de suprimentos USB

O ataque foi inesperado porque sistemas militares classificados não estão conectados a redes externas. A fonte foi isolada em um worm carregado em uma chave USB cuidadosamente configurada e deixada em grandes números para ser comprado em um quiosque de internet local.

Este é um exemplo de ataque à cadeia de suprimentos, que se concentra nos elementos menos seguros da cadeia de suprimentos de uma organização.

Os militares dos EUA imediatamente se mudaram para proibir drives USB em campo. Alguns anos depois, os EUA usariam a mesma tática para violar e interromper o programa de armas nucleares do Irã em um ataque que agora foi apelidado Stuxnet.

A lição é clara: se você estiver conectando unidades USB em seus sistemas, precisará ter muita certeza de onde elas vieram e o que há nelas.

Se um fornecedor pode obter uma carga secreta em um pendrive, então não há um período seguro em que um USB seja uma boa escolha. Por exemplo, atualmente você pode comprar um pendrive que é secretamente um computador pequeno e, ao ser inserido, abrirá uma janela em sua máquina e reproduzirá o Marcha da Estrela da Morte.

Este é apenas um tipo de ataque à cadeia de suprimentos. Quais são os outros tipos?

Ataques da cadeia de suprimentos da rede

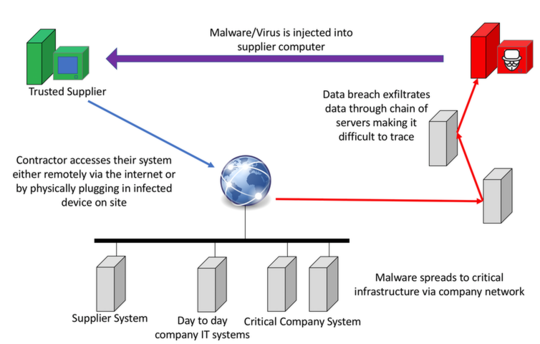

Os usuários de computadores têm uma tendência crescente de armazenar todas as suas informações em uma rede, concentrando seus ativos em um só lugar. Nesse cenário, se um computador estiver comprometido, o sistema inteiro estará aberto para um invasor.

Considere um telefone de conferência usado em sua organização. Suponha que esse telefone com rede tenha uma falha interna que permita que os invasores ouça qualquer conversa nas proximidades. Essa era a realidade em 2012 quando mais de versões do 16 do popular telefone IP da Cisco foram afetadas. A Cisco lançou um patch para seus telefones, que poderia ser instalado pelos departamentos de segurança de TI da maioria das empresas.

O modelo básico de um ataque à cadeia de suprimentos de rede mostra como os sistemas interconectados vulneráveis estão dentro de uma organização. Autor Fornecido

No 2017, um problema semelhante surgiu quando uma marca de lava-louças de nível hospitalar foi afetada por uma servidor da web inseguro integrado. No caso de um hospital, há uma grande quantidade de dados particulares e equipamentos especializados que podem ser comprometidos por essa vulnerabilidade. Enquanto um patch era finalmente lançado, era necessário um técnico de serviço especializado para enviá-lo.

Recentemente, ataques à cadeia de suprimentos foram implicados na taxa de falhas desastrosa do programa de mísseis norte-coreano. David Kennedy, em um vídeo para The Insider, discute como os EUA interromperam anteriormente os programas nucleares usando o cyber. Se eles ainda possuem essa capacidade, é possível que desejem mantê-la oculta. Nesse caso, é concebível que uma das inúmeras falhas norte-coreanas possa ter sido um teste de uma arma cibernética.

Cinco maneiras pelas quais as empresas podem se proteger

Para se proteger contra tudo isso, você precisa configurar processos básicos de cibersegurança que podem ajudar a manter sua empresa livre de infecções.

-

Compre e instale um bom software antivírus e execute-o no modo de proteção, onde verifica tudo em sua máquina. Sim, até Macs recebem vírus

-

monitore quem está na sua rede, evite usar dispositivos não confiáveis, como USBs, e faça com que seus administradores bloqueiem a execução automática como uma política para todo o sistema

-

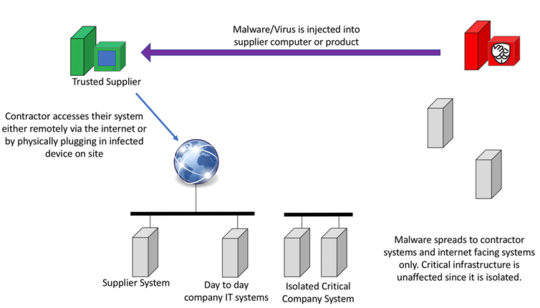

segregar suas redes. Possui infraestrutura crítica da planta? Não a tenha na mesma rede que as redes de acesso diário, voltadas para o público ou para visitantes

-

atualize regularmente. Não se preocupe com os maiores e mais recentes problemas, corrija as vulnerabilidades conhecidas em seus sistemas - especialmente aquele da 1980

-

pague pelo seu software e mão de obra. Se você não está pagando pelo produto, alguém está pagando por você as o produto.

Ao separar sua infraestrutura crítica das redes disponíveis na Internet e disponíveis no fornecedor, é possível fornecer um nível de proteção. No entanto, alguns ataques são capazes de preencher essa lacuna. Autor fornecido

A conscientização cibernética é crucial

Finalmente, você pode maximizar a resiliência cibernética treinando todos na sua organização para aprender novas habilidades. Mas é vital testar se seu treinamento está funcionando. Use exercícios reais - em conjunto com profissionais de segurança - para examinar sua organização, praticar essas habilidades e descobrir onde você precisa fazer melhorias.

O preço de qualquer conexão à Internet é que ela é vulnerável a ataques. Mas, como mostramos, nem mesmo sistemas independentes são seguros. A prática deliberada e abordagens criteriosas da segurança podem aumentar a proteção do seu negócio ou local de trabalho.![]()

Sobre os Autores

Richard Matthews, candidato a PhD, Universidade de Adelaide e Nick Falkner, professor associado e diretor do Australian Smart Cities Consortium, Universidade de Adelaide

Este artigo foi republicado a partir de A Conversação sob uma licença Creative Commons. Leia o artigo original.