Imagem por orna wachman

As forças policiais dos EUA têm recorrido à tecnologia para rastrear os manifestantes do Black Lives Matter. Conteúdo de plataformas de mídia social e sites afiliados tem foi instrumental nas autoridades sendo capazes de identificar manifestantes com base em fotos de seus rostos, roupas e cabelos, ou no fato de que eles postado durante os protestos. Enquanto isso, drones foi adicionado para os próprios meios da polícia de capturar imagens dos protestos.

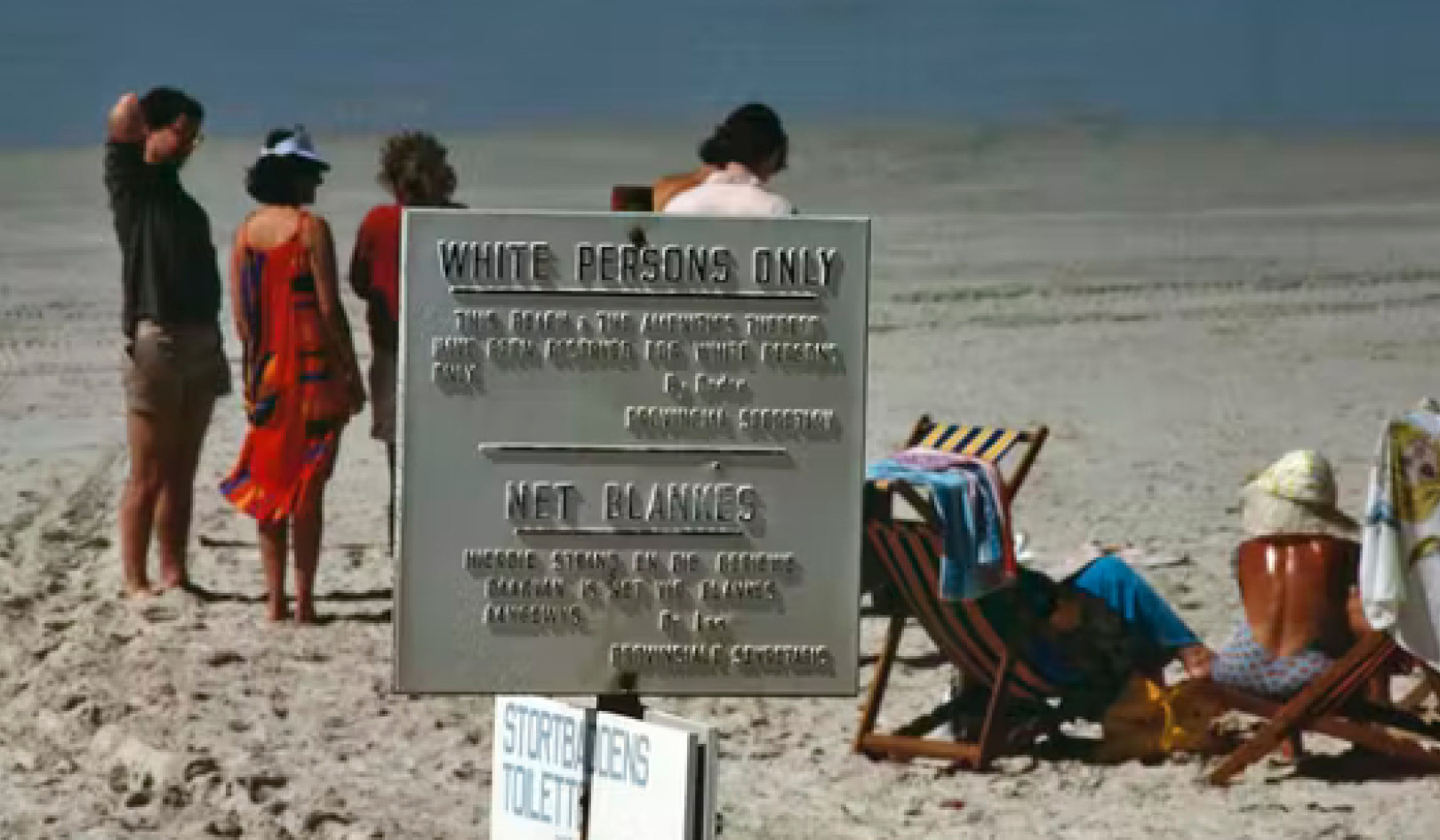

Tornar a vigilância estatal baseada na tecnologia parte da resposta da polícia aos protestos democráticos abre um precedente perigoso. Existe o risco de que o poder que isso confere à polícia para visar os manifestantes possa ser abusado e ter um efeito negativo na liberdade de expressão e reunião. Isso é particularmente verdadeiro no caso de Black Lives Matter, dadas as supostas evidências de infiltração de agências de aplicação da lei dos EUA por supremacistas brancos.

Além do mais, a quantidade de dados sobre pessoas que são coletados por tecnologia e potencialmente disponíveis para as autoridades policiais deve crescer graças à rápida expansão dos dispositivos conectados à Internet (conhecidos como Internet das Coisasou IoT).

A Internet das Coisas poderia, se não fosse controlada, dar às autoridades meios aparentemente ilimitados de minerar informações sobre as pessoas, tanto usuários da tecnologia quanto curiosos. Assistentes operados por voz, como Amazon Alexa e o Google Home gravam nossas conversas; Relógios inteligentes e rastreadores de fitness monitorar nossos movimentos, e até mesmo muitos eletrodomésticos tradicionais agora coletam dados sobre nós, de geladeiras inteligentes para máquinas de lavar roupas.

A crescente prevalência e variedade desses dispositivos significa uma grande quantidade de dados pode ser compilada sobre nós por corporações em nome da melhoria dos serviços ao usuário ou publicidade direcionada. Mas graças a recentes leis de vigilância, as autoridades estaduais também podem solicitar e reunir um grande quantidade desses dados. E os órgãos governamentais já estão começando a capitalizar nos novos recursos fornecidos pela Internet das Coisas.

Por exemplo, algumas tecnologias de IoT, como campainhas Amazon Ring conectadas à Internet que podem gravar imagens de vídeo, tornaram-se um acréscimo informal ao infraestrutura de vigilância estadual. Argolas parcerias com forças policiais dá a eles acesso aos locais das câmeras para que possam solicitar filmagens de proprietários de dispositivos específicos (e obtê-las por meio de um mandado se recusarem).

Alguns negócios envolvem dar as campainhas ao público de graça. Isso efetivamente cria uma rede de monitoramento de estado barato que supostamente levou a perfil racial entre os usuários.

Ameaça aos manifestantes

Tecnologia IoT também poderia ser usado especificamente contra manifestantes, ativistas e jornalistas. Não só os dados coletados podem ser usados para identificar ou rastrear pessoas de forma ainda mais eficaz do que as postagens de mídia social, mas a confiança na tecnologia também pode deixar pessoas e grupos vulnerável a ataques cibernéticos.

Por exemplo, em Hong Kong vimos tentativas de interromper a comunicação dos manifestantes e forçá-los a usar canais menos seguros que podem ser monitorados com mais facilidade. Existe até uma chance de que aumento de carros conectados à Internet que podem ser hackeados poderia levar a mais ataques veiculares aos protestos, como ocorreu contra manifestações anti-racismo nos EUA.

Apesar dessas ameaças, nosso pesquisas recentes mostra que os jornalistas, em particular, geralmente não estão cientes ou protegidos da tecnologia IoT sendo usada para atingi-los. Além do mais, ter seus dados coletados por dispositivos IoT pode em breve ser imparável, mesmo se você não os possui ou não os usa. Como parte de nossa pesquisa, entrevistamos 34 especialistas em segurança cibernética e descobrimos que 76.5% deles acreditam que não será possível que as pessoas optem por não interagir com a IoT nos próximos cinco anos.

Você pode não conseguir andar por uma rua residencial sem ser filmado, ou falar com um membro da família enquanto está na sala de espera de um médico sem que sua conversa seja gravada. Para ativistas e manifestantes, essa enorme prevalência de tecnologias e bancos de dados que são acessíveis ao estado significa um risco cada vez maior de serem identificados, rastreados e vigiados, conforme mostrado pelo recém-lançado Atlas de vigilância.

Com a crescente ameaça de vigilância estatal por meio da IoT, os ativistas estão começando a tomar medidas para se proteger. Mais são tornando-se consciente dos riscos de levar um smartphone registrado, que é essencialmente um rastreador personalizado, em um protesto. Outros estão seguindo o exemplo de manifestantes em Hong Kong, que recentemente adotou um "uniforme" informal todo preto Completo com máscaras faciais para dificultar às autoridades a identificação de indivíduos em fotos online.

Além de fornecer mensagens seguras, independentes e criptografadas, o aplicativo Signal respondeu à identificação tecnológica dos manifestantes pelas forças policiais criando uma ferramenta que desfoca o rosto das pessoas em fotos. Embora existam programas que podem tentar desfocar fotos pixeladas, o fato de que muitos softwares não são construídos com os negros em mente poderia ironicamente fazer isso pior em revelar os rostos das pessoas de cor.

Essa questão nos lembra que a tecnologia nunca é neutra, principalmente quando as pessoas que exercem seu direito de protestar têm seus dados usados contra elas. No caso, contra pessoas que lutam contra o racismo estrutural e a brutalidade policial contra negros e indígenas.![]()

Sobre os autores

Anjuli RK Shere, Doutorando em Segurança Cibernética, Universidade de Oxford e Enfermeira Jason, Professor Assistente em Segurança Cibernética, Universidade de Kent

Este artigo foi republicado a partir de A Conversação sob uma licença Creative Commons. Leia o artigo original.